إذا كان هناك قطاع واحد تفوقت الرعاية الصحية في انتهاكات البيانات وهجمات الفدية ، إنها التمويل.

أصبحت الحوادث الأمنية التي تؤثر على المؤسسات المالية شائعة بشكل متزايد ، سواء كانت تشمل البنوك أو شركات التكنولوجيا الفائقة أو شركات أبحاث الاستثمار.

أحدث القضية تتضمن Zacks ، وهي شركة أبحاث الاستثمار الأمريكية. ادعى مجريم الإنترنت لسرقة 15 مليون سجلات العملاء والعملاء ، ولكن التحقيق المنفصل أكد في وقت لاحق أن العدد الفعلي ليكون 12 مليون.

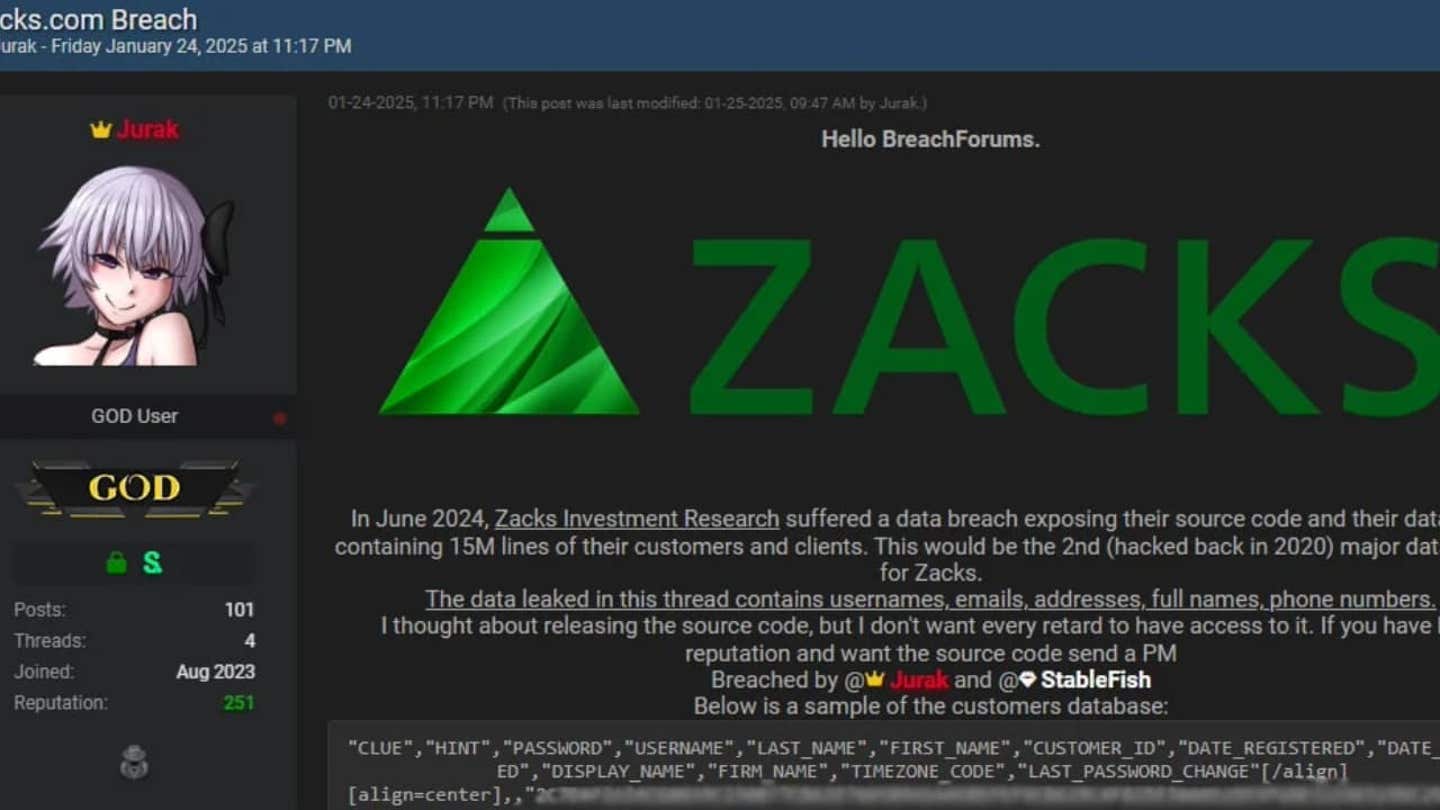

توضيح من المتسلل في العمل. (كورت “Cyberguy” Knutsson)

ما تحتاج إلى معرفته

ظهر خرق Zacks Investment أولاً في أواخر يناير 2025 عندما ادعى أحد المتسللين المعروفين باسم “Jurak” عن Breachforums أنهم تمكنوا من الوصول إلى أنظمة Zacks في وقت مبكر من يونيو 2024.

وفقًا للمتسلل ، حصلوا على امتيازات مسؤول المجال لـ Active Directory ‘Zacks ، وهو مكون أمان شبكي حاسم ، مما يسمح لهم بسرقة التعليمات البرمجية المصدر لـ Zacks.com و 16 موقعًا آخر ، بما في ذلك الأدوات الداخلية ، إلى جانب بيانات حساب المستخدم. بعد ذلك ، تم طرح المعلومات المسروقة للبيع في منتديات Hacker ، مع تقديم عينات لدفع عملة مشفرة صغيرة لإثبات الأصالة ، كما ذكرت بواسطة كمبيوتر bleeping.

وأكد مزيد من التحقيقات أن الخرق حدث في يونيو 2024 ، حيث كشف 12 مليون عناوين بريد إلكتروني فريدة من نوعها وغيرها من البيانات الشخصية. حقيقة أن المهاجم تمكن من الوصول إلى مسؤول المجال يشير إلى هجوم متطور للغاية ، وربما يستغل نقاط الضعف في أمان شبكة Zacks.

ليست هذه هي المرة الأولى التي لدى Zacks عانى من خرق. تشمل الحوادث السابقة هجوم 2022 الذي يعرض قاعدة بيانات منتج Zacks Elite الأقدم من 1999 إلى 2005 ، كما هو مذكور في صفحة الكشف عن خرق Zacks.

وظيفة ممثل التهديد على خرق. (BleepingComputer)

التكاليف الخفية للتطبيقات المجانية: معلوماتك الشخصية

ما هي البيانات التي تعرضت للخطر

خرق بيانات Zacks Investment ، الذي تم تأكيده من قبل I ، كنت PWNED (HIBP) ، كشف مجموعة من معلومات المستخدم الحساسة ، مما يعرض المتضررين للخطر. تتضمن البيانات التي تم تسريبها عناوين البريد الإلكتروني وعناوين IP والأسماء وأرقام الهواتف والعناوين الفعلية وأسماء المستخدمين وكلمات مرور شرق SHA-256 غير المملح.

يمكن إساءة استخدام هذا النوع من المعلومات لتصيد التصيد وسرقة الهوية وحشو الاعتماد والمضايقة ومبادلة SIM وحتى التهديدات المادية. ومما يثير القلق ، أن 93 ٪ من عناوين البريد الإلكتروني التي تم تسريبها قد تعرضت بالفعل في انتهاكات سابقة ، مما يجعل كلمات المرور إعادة استخدامها مشكلة أكبر. إن استخدام تجزئة SHA-256 غير المملح-الذي يعتبر قديمًا على نطاق واسع-يضيف فقط إلى المخاطر ، مما يسهل على المهاجمين كسر كلمات المرور وحسابات الحسابات.

على الرغم من شدة الانتهاك ، فإن Zacks Investment Research لم تصدر بعد بيانًا رسميًا اعتبارًا من فبراير 2025. إن الافتقار إلى الشفافية يثير القلق ، خاصة بالنظر إلى حجم خرق و Zacks مع حوادث أمنية.

شخص يمرح على الهاتف. (كورت “Cyberguy” Knutsson)

من Tiktok إلى مشكلة: كيف يمكن سلاح بياناتك عبر الإنترنت ضدك

7 طرق يمكنك من خلالها حماية نفسك بعد خرق البيانات مثل هذا

1. احذر من محاولات التصيد واستخدام برامج مكافحة الفيروسات القوية: بعد خرق البيانات ، غالبًا ما يستخدم المحتالون البيانات المسروقة لصياغة رسائل التصيد. يمكن أن تأتي هذه عبر البريد الإلكتروني أو الرسائل النصية أو المكالمات الهاتفية ، وتتظاهر بأنها من الشركات الموثوقة. كن حذرًا جدًا بشأن الرسائل غير المرغوب فيها مع روابط تطلب التفاصيل الشخصية أو المالية ، حتى لو كانت تشير إلى الطلبات أو المعاملات الحديثة. أفضل طريقة لحماية نفسك من الروابط الخبيثة هي تركيب برنامج قوي لمكافحة الفيروسات على جميع أجهزتك. يمكن أن تنبهك هذه الحماية أيضًا إلى تخفيف رسائل البريد الإلكتروني والاحتيال على رانسومواري ، والحفاظ على آمنة معلوماتك الشخصية والأصول الرقمية. احصل على اختياراتي لأفضل فائزين بحماية مكافحة الفيروسات 2025 لأجهزة Windows و Mac و Android و iOS الخاصة بك.

احصل على Fox Business on the Go بالنقر هنا

2. استثمر في حماية سرقة الهوية: بالنظر إلى تعرض البيانات الشخصية ، مثل الأسماء والعناوين وتفاصيل الطلب ، يمكن أن يوفر الاستثمار في خدمات حماية سرقة الهوية طبقة إضافية من الأمان. تراقب هذه الخدمات حساباتك المالية وتقرير الائتمان عن أي علامات على النشاط الاحتيالي ، وتنبيهك إلى سرقة الهوية المحتملة في وقت مبكر. يمكنهم أيضًا مساعدتك في تجميد حسابات البنكين وحسابات بطاقة الائتمان لمنع مزيد من الاستخدام غير المصرح به من قبل المجرمين.

3. تمكين المصادقة ثنائية العوامل (2FA) على الحسابات: التمكين مصادقة ثنائية العوامل يضيف طبقة إضافية من الأمان إلى حساباتك عبر الإنترنت. حتى إذا حصل المتسللين على بيانات اعتماد تسجيل الدخول الخاصة بك ، فلن يتمكنوا من الوصول إلى حساباتك دون خطوة التحقق الثانية ، مثل رمز يتم إرساله إلى هاتفك أو بريدك الإلكتروني. يمكن لهذه الخطوة البسيطة أن تقلل بشكل كبير من خطر الوصول غير المصرح به إلى المعلومات الشخصية الحساسة.

4. قم بتحديث كلمات المرور الخاصة بك: قم بتغيير كلمات المرور لأي حسابات قد تتأثر بالخرق ، واستخدام كلمات مرور فريدة قوية لكل حساب. النظر في استخدام مدير كلمة المرور. احصل على مزيد من التفاصيل حول بلدي أفضل مديري كلمة المرور التي استعرضها الخبراء في 2025 هنا.

5. قم بإزالة بياناتك الشخصية من قواعد البيانات العامة: إذا تعرضت بياناتك الشخصية في هذا الخرق ، فمن الأهمية بمكان أن تتصرف بسرعة لتقليل خطر سرقة الهوية والاحتيال. على الرغم من عدم وجود أي خدمة تضمن الإزالة الكاملة لبياناتك من الإنترنت ، فإن خدمة إزالة البيانات هي حقًا اختيار ذكي. إنها ليست رخيصة – ولا هي خصوصيتك. تقوم هذه الخدمات بكل العمل من أجلك من خلال المراقبة الفعالة ومحو معلوماتك الشخصية بشكل منهجي من مئات المواقع الإلكترونية. هذا ما يعطيني راحة البال وأثبت أنه الطريقة الأكثر فعالية لمحو بياناتك الشخصية من الإنترنت. من خلال الحد من المعلومات المتاحة ، فإنك تقلل من خطر الإشارة إلى البيانات المتقاطعة للمحتالين من الانتهاكات بالمعلومات التي قد يجدونها على الويب المظلم ، مما يجعل من الصعب عليهم استهدافك. تحقق من أفضل اختيارات لخدمات إزالة البيانات هنا.

يعرض عيب الأمن الهائل المتصفحات الأكثر شعبية على Mac

الوجبات السريعة Kurt

يسلط خرق Zacks Investment Breach الضوء على مدى تهديد الهجمات الإلكترونية للمؤسسات المالية. مع تعرض الملايين من المستخدمين والبيانات الشخصية ، تكون مخاطر عمليات الاحتيال وسرقة الهوية أعلى من أي وقت مضى. حقيقة أن Zacks لم يقل الكثير عن الانتهاك فقط يضيف إلى عدم اليقين بالنسبة لأولئك الذين تأثروا. نظرًا لأن هذه الأنواع من الهجمات تصبح أكثر شيوعًا ، فمن المهم أكثر من أي وقت مضى البقاء على رأس أمانك عبر الإنترنت – استخدم كلمات مرور فريدة من نوعها ، ومراقبة حساباتك ، والبقاء في حالة تأهب لأي علامات على نشاط مشبوه.

انقر هنا للحصول على تطبيق Fox News

هل يجب أن يكون هناك لوائح أكثر صرامة لكيفية الكشف عن الشركات إلى الانتهاكات وحماية بيانات العميل؟ دعنا نعرف من خلال كتابتنا في cyberguy.com/contact

لمزيد من النصائح التقنية وتنبيهات الأمن ، اشترك في النشرة الإخبارية المجانية لـ Cyberguy Report من خلال التوجه إلى cyberguy.com/newsledter

اسأل كورت سؤالاً أو أخبرنا عن القصص التي تريدها لتغطيتها.

اتبع كورت على قنواته الاجتماعية:

إجابات على أسئلة Cyberguy الأكثر روعة:

جديد من كورت:

حقوق الطبع والنشر 2025 Cyberguy.com. جميع الحقوق محفوظة.